セキュリティ 2019.12.27 2024.06.28

「Emotet」ウイルスとは?取引先からのメールにも注意!

近年、猛威を奮っている「Emotet」というウイルスをご存知でしょうか。

私たちが日頃利用しているメールやOfficeを利用した手口を用い、巧妙な攻撃を仕掛けてくるのが特徴です。

今回は、IPAやJPCERTも注意喚起を行っている「Emotet」について解説していきます。

こんなメールには要注意!

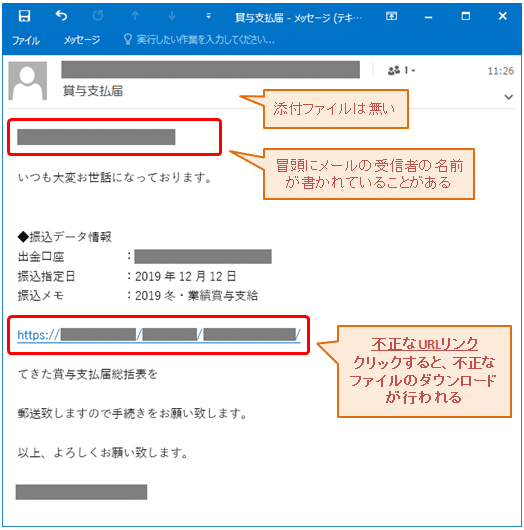

Emotetだと考えられるメールは以下のような特徴を持っています。

実際に全てがEmotetだとは考えられませんが、もし以下のような特徴を持ったメールが受信ボックスに入っているのだとしたら、注意が必要です。

- メールを丸ごと引用返信している

- 件名の流用

- 文面がやや不自然

- 不明なファイルが添付されている

- 不明なURLが添付されている

ターゲットが送信したメールの内容に返信するような形で攻撃メールが送られてくるので、一見すると見分けがつきません。

今までやりとりしていた内容と解離がないか、不自然な部分はないか、添付ファイルが必要とされる場面かなど、確認してから返信や添付ファイルの開封を行いましょう。

また、文面がやや不自然な内容、攻撃者が文章を追加している場合があります。

多くは以下のような1〜3行程度のやや不自然な文章が付け加えられており、emotetを見抜くには、こうした不自然さに敏感になる必要があります。

- かしこまりました。

- おはようございます。

謄本および公図をお送りします。

どうぞよろしくお願い申し上げます。 - おはようございます。

訂をお願いします。

- 予定です。

取り急ぎご連絡いたします。

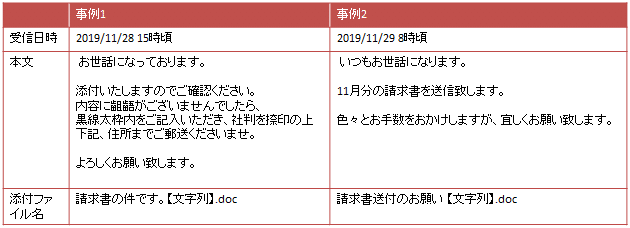

また、以下の画像のように、「請求書」といった文言を使用している例も確認されています。

こうしたタイトル、ファイル名の場合は、不自然さを認識していても開封してしまう恐れもあるため、十分な注意が必要です。

参考:情報処理推進機構

この後対策でもご紹介するように、不明なURLが添付されている場合や不明なファイルが添付されている場合は、無闇に開封しないようにしましょう。

Emotetとは

Emotetとは、コンピュータウイルスの名称で、現在猛威を奮っているマルウェアの一種です。

2014年に確認されたウイルスで、拡散力が高く・その他のマルウェアを感染させることもできる凶悪なマルウェアとして認識されています。

メールによる感染が多く、感染したPCからメールアドレスなどの個人情報を搾取し、さらにメールを送信して感染を拡大していくのが特徴です。

また、業務や個人的な情報を使ったりと手口が巧妙であるため被害にあう方が少なくはありません。

情報セキュリティなどの情報を扱っている、IPAやJPCERTが注意喚起を行っています。

感染経路と起こりえる被害

感染経路と感染した場合に起こりえる被害をみていきます。

感染経路

主な感染経路は、メールからが多くみられます。

特に正規メールに対しての返信を装う場合や巧妙な文言によるビジネスメールを狙って起きているのが事実です。

すでに感染した組織内のメールやメールアドレスなどの情報を利用され、あたかも正規のメールであるということを勘違いさせ、情報搾取やさらなるウイルスに感染させるようなことが起きています。

メールの内容は、様々ですがマクロを設定しているOfficeファイルや不明なURLが添付されていることがあります。

ダウンロードしたOfficeファイルのマクロを有効やコンテンツを有効にするとマルウェアが起動・URLを踏んだことによりマルウェアサイトへ誘導されるなどあるため、注意が必要です。

起こりえる被害

起こりえる被害は表にあるようなことが考えられます。

- 感染した端末の情報を搾取

- 社内の情報漏洩

- 他のマルウェア感染

- 標的型攻撃

上記のようなことが考えられ、情報漏洩や他のマルウェアの感染・特定の組織や個人に対して執拗に行われる攻撃が行われる可能性があります。

どれも情報資材の損失や信頼の喪失・金銭面など被害にあうリスクが大きくあるため、このあとご紹介する対策や事例に対して、どのような対策やリスク回避を行ったら良いのかシミュレーションしてみるのもいいかもしれません。

Emotetの被害事例

Emotetによる被害を2つご紹介します。

つい最近おきた事例ですので、現在を進行して起きているため注意が必要です。

NTT西日本グループ社員を装った不審なメール

西日本電信電話株式会社は、今月10日に当社のグループ社員のPCがEmotetに感染していたことを報告しています。

不審なメールの一例として、過去にやりとりした件名とWordファイルが添付されている内容で、関連を連想させる文章や社員の名前・実際のやりとりしていた文言の挿入があり、非常に巧妙な手口だということがわかります。

感染による影響として、感染したPCに登録されていたメールアドレス1343件(うちグループ外63件)が流出した可能性があります。

西日本電信電話株式会社は、引き続きの調査と二次被害や拡散防止に努めているとのことです。

関西電力、約3000件以上ののメールアドレス流出

関西電力は、今月16日に同社従業員のPCにEmotetが感染していたことを報告しています。

感染を確認してから調査したところ、社内外のメールアドレスや本文を含むデータが作成され、外部と通信していたことが判明。

この通信によって、外部に流出した可能性のあるデータのおおよそは以下の件数だと予想されています。

・499件の社外関係者のメールアドレス

・2969件の社内関係者のメールアドレス

・125通のメール本文

また、関西電力はお詫びと注意喚起のメールのメールを送信し、今回の事態を受け止め再発防に万全を期していくとしています。

Emotetの被害対策

Emotetの被害にあわないためのには、以下のような対策をする必要があります。

- セキュリティソフトの導入

- サンドボックスやシグネチャの導入

- Officeの設定を変更する

- 標的型攻撃の対策を行う

セキュリティソフトの導入

1番簡単で、身近に感じる対策方法です。

セキュリティソフトを導入することで、事前にマルウェアや攻撃をブロックすることができます。

確実に0にすることは非常に難しいですが、導入をしておくことで感染リスクを低減することができる有効な手段です。

無料と有料のセキュリティソフトをいくつかあげてみました。

サンドボックスやシグネチャの導入

サンドボックスやシグネチャを利用することで、悪意があるファイルやプログラムがあるかどうかを確認することができます。

仮想環境内で確認を行うので、外界の重要なデータやコンピュータ・その他の人に対して影響を与えることなく検証することが可能です。

しかし、近年変化し続けているウイルスでもあるためサンドボックスであることを認識して脅威となる動作を行わない場合などもあるため、正式な検証を行う必要があります。

セキュリティソフトなどと併用することで、より感染するリスクを低くすることができる有効な手段ですので、実施してみてはいかがでしょうか。

Officeの設定を変更する

マクロを有効にした状態で、メールからダウンロードしたファイルを開いてしまっていては、自動的に感染するボタンを押してしまっているようなものです。

そのため、マクロの設定を警告を表示して無効にするなど設定しておくことで、自動的に動作させないようにすることができます。

小さな設定かもしれませんが、感染する可能性を低くすることができます。

標的方攻撃の対策を行う

標的型攻撃とは、特定の個人や組織に対して明確な目的を持って執拗に行われるサイバー攻撃のことです。

標的型攻撃の対策として以下のようなことがあげられます。

- 不自然なメールの場合は電話等で確認を取る

- 個人のセキュリティ意識

- 不明なメールは開かない

- 不明なURLを展開しない

- 多層対策を行う

など。

まとめ

今回は、近年猛威を奮っているウイルス「Emotet」について解説しました。

事例をみても分かる通り非常に巧妙な手口を使っているため、いつどこで被害にあうかわかりません。

対策であげたように、セキュリティ対策や設定・個々人の意識をすることで感染する可能性を低減することができます。

自社で対策が難しい・より万全な対策を行いたいという方は、セキュリティの専門家のいる企業に問い合わせてみるところから始めてみてはいかがでしょうか。

WordPressサイトの保守運用・セキュリティ対策のご相談はこちら

WordPress保守・運用のパートナーなら「wp.support」にお任せ!

WordPressサイトを運用していて、以下のようなお悩みはありませんか?

- 管理画面を使いやすくしたいけれど、カスタマイズする時間や技術がない…

- サイトのUI/UXを改善したいけれど、自社内では難しい…

- WordPressサイトを高速化したいけれど、ノウハウがない…

- セキュリティ対策をしたいけれど、知識のある人材がいない…

- 日々の業務に追われて、バージョンアップなどの保守業務が放置気味…

- ちょっとしたトラブルを気軽に相談できる相手が欲しい…

「wp.support」は、WordPressのプロフェッショナル集団によるWordPress保守サービスです。

「セキュリティ対策」「バージョンアップ対応」「定期バックアップ」はもちろん、「電話サポートが無制限」なのでカスタマイズの方法やトラブル発生時にも気軽にプロに相談できます。

既に導入済みのお客様からも、

「些細なことでも気軽に相談できるパートナー的な存在」

「困ったら相談していいんだ、と気持ちが楽になった」

と大変ご好評をいただいています。

WordPress保守・運用のパートナーをお探しなら、ぜひお気軽にお問合せください。

バージョンアップが面倒だと思ったら WordPress保守・セキュリティ対策は『wp.support』にお任せ!

WordPressのバージョンアップやセキュリティ対策にお悩みではないですか?

面倒な保守・運用作業は全て任せて、コア事業に集中してください。

大手・上場企業100社以上のWebサイトの安全を守る、WordPressのプロフェッショナル集団が、あなたのWordPressサイトを守ります!

【対応範囲】

・WordPress、プラグインのバージョンアップ ・セキュリティ対策 ・継続的なバックアップ ・緊急時の復旧対応 ・技術サポート・電話/メールサポート無制限 etc...

WordPressに関することなら何でもご相談ください!